Checkpoints

Configure HTTP and health check firewall rules

/ 40

Configure instance templates and create instance groups

/ 30

Configure the Internal Load Balancer

/ 30

Crie um balanceador de carga interno

GSP216

Visão geral

O Google Cloud oferece balanceamento de carga interno para o tráfego baseado em TCP/UDP. Com ele, é possível executar e escalonar os serviços por trás de um endereço IP particular de balanceamento de carga, acessível somente por instâncias internas de máquina virtual.

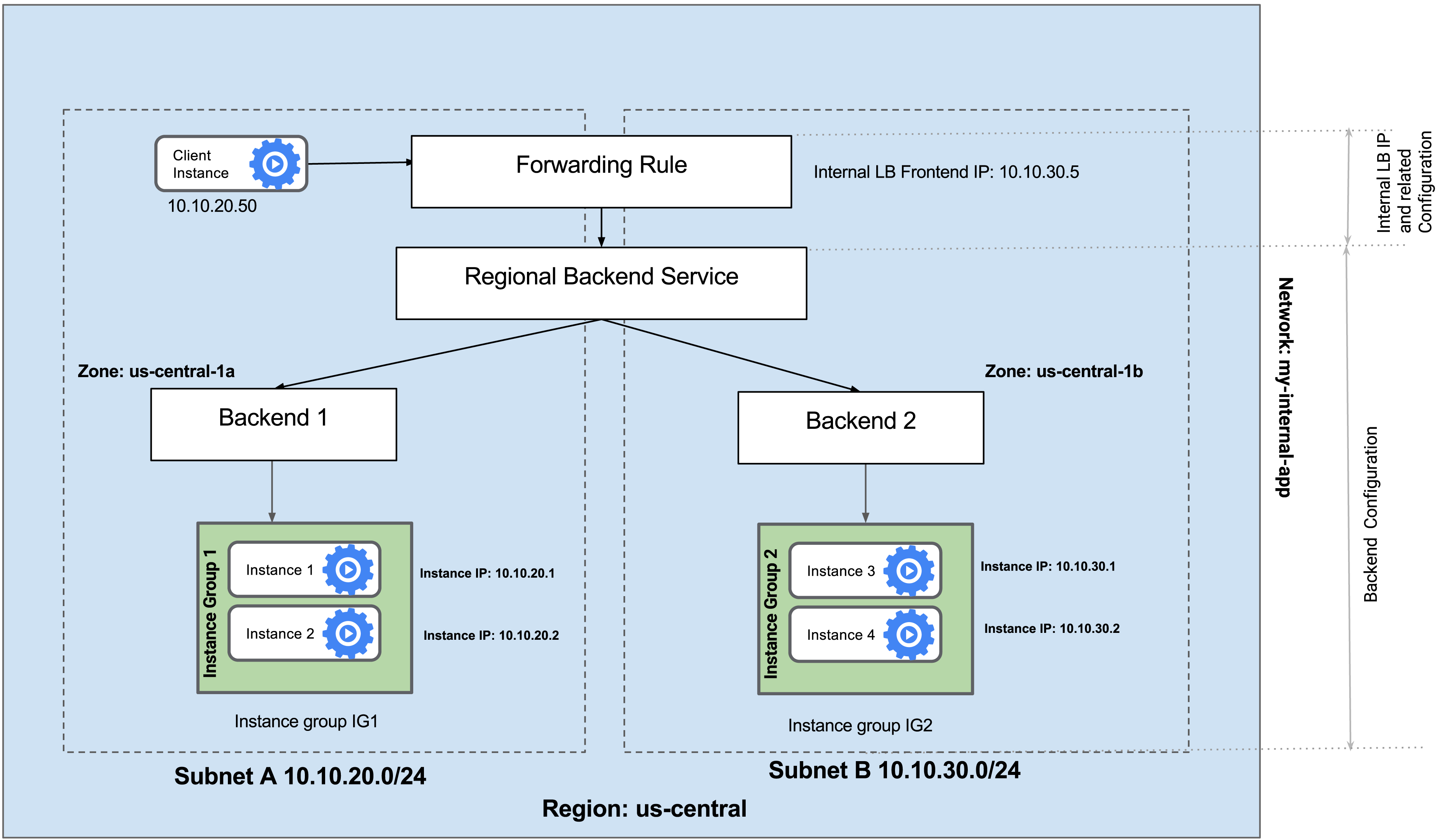

Neste laboratório, você vai criar dois grupos gerenciados de instâncias na mesma região. Depois, você vai configurar e testar um balanceador de carga interno com os grupos de instâncias como back-ends, conforme exibido neste diagrama de rede:

Objetivos

Neste laboratório, você aprenderá a fazer o seguinte:

- Criar regras de firewall de HTTP e verificação de integridade

- Configurar dois modelos de instâncias

- Criar dois grupos gerenciados de instâncias

- Configurar e testar um balanceador de carga interno

Configuração e requisitos

Antes de clicar no botão Start Lab

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é iniciado quando você clica em Começar o laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

- Tempo para concluir o laboratório---não se esqueça: depois de começar, não será possível pausar o laboratório.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. Se for preciso pagar, você verá um pop-up para selecionar a forma de pagamento. No painel Detalhes do laboratório à esquerda, você verá o seguinte:

- O botão Abrir Console do Cloud

- Tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações se forem necessárias

-

Clique em Abrir Console do Google. O laboratório ativa recursos e depois abre outra guia com a página Fazer login.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta. -

Caso seja preciso, copie o Nome de usuário no painel Detalhes do laboratório e cole esse nome na caixa de diálogo Fazer login. Clique em Avançar.

-

Copie a Senha no painel Detalhes do laboratório e a cole na caixa de diálogo Olá. Clique em Avançar.

Importante: você precisa usar as credenciais do painel à esquerda. Não use suas credenciais do Google Cloud Ensina. Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais. -

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do GCP vai ser aberto nesta guia.

Tarefa 1. Configure regras de firewall de verificação de integridade e HTTP.

Defina regras de firewall para permitir o tráfego HTTP para os back-ends e o tráfego TCP do verificador de integridade do Google Cloud.

Acessar a rede my-internal-app

A rede my-internal-app, com as sub-redes subnet-a e subnet-b, e as regras de firewall de tráfego RDP, SSH e ICMP foram configuradas para você.

-

No console, acesse Menu de navegação > Rede VPC > Redes VPC.

-

Role para baixo até encontrar my-internal-app com estas sub-redes: subnet-a e subnet-b.

Todo projeto do Google Cloud começa com a rede default. Além disso, a rede my-internal-app foi criada para você, como parte do seu diagrama de rede.

Você vai criar os grupos gerenciados de instâncias nas sub-redes subnet-a e subnet-b. Elas estão na região

porque o balanceador de carga interno é um serviço regional. Os grupos gerenciados de instâncias vão ficar em zonas diferentes, tornando o serviço imune a falhas relacionadas à zona.

Crie a regra de firewall HTTP

Crie uma regra de firewall para permitir que o tráfego HTTP do balanceador de carga e da Internet chegue aos back-ends (para instalar o Apache neles).

-

Ainda na Rede VPC, clique em Firewall no painel à esquerda.

-

Encontre as regras de firewall app-allow-icmp e app-allow-ssh-rdp.

Elas foram criadas para você.

-

Clique em Criar regra de firewall.

-

Defina os valores a seguir e mantenha os demais como padrão:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Nome app-allow-http Rede my-internal-app Destinos Tags de destino especificadas Tags de destino lb-backend Filtro de origem Intervalos IPv4 Intervalos IPv4 de origem 0.0.0.0/0 Protocolos e portas Em "Portas e protocolos especificados", marque tcp e digite: 80

- Clique em Criar.

Criar as regras de firewall de verificação de integridade

As verificações de integridade determinam quais instâncias de um balanceador de carga podem receber novas conexões. No balanceamento de carga interno, as sondagens de verificação de integridade para as instâncias com carga balanceada são provenientes de endereços nos intervalos entre 130.211.0.0/22 e 35.191.0.0/16. Suas regras de firewall precisam permitir essas conexões.

-

Ainda na página Regras de firewall, clique em Criar regra de firewall.

-

Defina os seguintes valores e mantenha o restante como padrão:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Nome app-allow-health-check Destinos Tags de destino especificadas Tags de destino lb-backend Filtro de origem Intervalos IPv4 Intervalos IPv4 de origem 130.211.0.0/22 e 35.191.0.0/16 Protocolos e portas Em "Portas e protocolos especificados", marque tcp.

- Clique em Criar.

Clique em "Verificar meu progresso" para conferir o objetivo.

Tarefa 2. Configure os modelos e crie grupos de instâncias

Um grupo gerenciado de instâncias usa um modelo para criar um grupo de instâncias idênticas. Use-os para criar os back-ends do balanceador de carga interno.

Configurar os modelos de instâncias

Um modelo de instância é um recurso da API que pode ser usado para criar instâncias de VMs e grupos gerenciados. Esses modelos definem o tipo de máquina, a imagem do disco de inicialização, as sub-redes, os rótulos e outras propriedades da instância. Crie um modelo de instância para as duas sub-redes da rede my-internal-app.

-

No console, acesse Menu de navegação > Compute Engine > Modelos de instância.

-

Clique em Criar modelo de instância.

-

Em Nome, digite instance-template-1.

-

Em Série, selecione E2.

-

Clique em Opções avançadas.

-

Clique em Rede.

-

Em Tags de rede, especifique lb-backend.

Observação: a tag de rede lb-backend garante que as regras de firewall HTTP e Verificação de integridade sejam aplicadas a essas instâncias. -

Em Interfaces de rede, clique no ícone de menu suspenso para editar.

-

Defina os seguintes valores e mantenha o restante como padrão:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Rede my-internal-app Sub-rede subnet-a -

Clique em Concluir.

-

Clique em Gerenciamento.

-

Em Metadados, selecione Adicionar item e especifique o seguinte:

Chave 1 Valor 1 startup-script-url gs://cloud-training/gcpnet/ilb/startup.sh

- Clique em Criar.

- Aguarde a criação do modelo de instância.

Configure o próximo modelo de instância

Crie outro modelo de instância para subnet-b. Para isso, copie instance-template-1:

- Ainda nos Modelos de instância, marque a caixa ao lado de instance-template-1 e depois clique em Copiar. Você verá que o nome da instância nova é instance-template-2.

- Clique em Opções avançadas.

- Clique na guia Rede.

- Em Interfaces de rede, clique no ícone de menu suspenso para editar.

- Selecione subnet-b como a Sub-rede.

- Clique em Concluído e depois em Criar.

Crie os grupos gerenciados de instâncias

Crie um grupo gerenciado de instâncias na sub-rede subnet-a e outro em subnet-b.

us-west2-a, é possível selecionar us-west2-b para subnet-b.

-

Ainda no Compute Engine, no painel esquerdo, clique em Grupos de instâncias e em Criar grupo de instâncias.

-

Defina os seguintes valores e mantenha o restante como padrão:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Nome instance-group-1 Modelo de instância instance-template-1 Local Única zona Região Zona Escalonamento automático > Número mínimo de instâncias 1 Escalonamento automático > Número máximo de instâncias 5 Escalonamento automático > Indicadores de escalonamento automático (clique no ícone de menu suspenso para editar) > Tipo de indicador Utilização de CPU Uso pretendido de CPU 80 Período de inicialização 45

-

Clique em Criar.

Repita o mesmo procedimento com instance-group-2 em uma zona diferente na mesma região que subnet-a:

-

Clique em Criar grupo de instâncias.

-

Defina os seguintes valores e mantenha o restante como padrão:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Nome instance-group-2 Modelo de instância instance-template-2 Local Única zona Região Zona Zona (use uma zona diferente na mesma região que subnet-a) Escalonamento automático > Número mínimo de instâncias 1 Escalonamento automático > Número máximo de instâncias 5 Escalonamento automático > Indicadores de escalonamento automático (clique no ícone de menu suspenso para editar) > Tipo de indicador Utilização de CPU Uso pretendido de CPU 80 Período de inicialização 45 -

Clique em Criar.

Verificar os back-ends

Verifique se as instâncias de VM estão sendo criadas nas duas sub-redes e crie uma VM utilitária para acessar os sites HTTP dos back-ends.

-

Ainda no Compute Engine, clique em Instâncias de VM.

-

Encontre as duas instâncias que começam com

instance-group-1einstance-group-2.Essas instâncias estão em zonas separadas e os endereços IP internos delas fazem parte dos blocos CIDR da subnet-a e da subnet-b.

-

Clique em Criar instância.

-

Defina os valores a seguir e mantenha os demais como padrão:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Nome utility-vm Região Zona Série E2 Tipo de máquina Núcleo compartilhado > e2-micro (1 vCPU compartilhada) -

Clique em Opções avançadas.

-

Clique em Rede.

-

Em Interfaces de rede, clique no ícone de menu suspenso para editar.

-

Defina os seguintes valores e mantenha o restante como padrão:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Rede my-internal-app Sub-rede subnet-a Endereço IPv4 interno principal Temporário (personalizado) Endereço IP temporário e personalizado 10.10.20.50 -

Clique em Concluído e depois em Criar.

Clique em "Verificar meu progresso" para conferir o objetivo.

- Os endereços IP internos dos back-ends são

10.10.20.2e10.10.30.2.

- Em utility-vm, clique em SSH para iniciar um terminal e se conectar.

- Para verificar a página de boas-vindas de

instance-group-1-xxxx, execute este comando:

O resultado vai ser parecido com este:

- Para verificar a página de boas-vindas de

instance-group-2-xxxx, execute este comando:

O resultado vai ser parecido com este:

- Feche o terminal SSH para utility-vm:

Tarefa 3. Configure o balanceador de carga interno

Configure o balanceador de carga interno para equilibrar o tráfego entre os dois back-ends (instance-group-1 e instance-group-2), conforme o diagrama abaixo:

Iniciar a configuração

- No console do Cloud, selecione Menu de navegação > Serviços de rede > Balanceamento de carga e clique em Criar balanceador de carga.

- Em Balanceador de carga de rede (TCP/SSL), clique em Iniciar configuração.

- Em Para a Internet ou somente interno, selecione Apenas entre minhas VMs.

- Clique em Continuar.

- Em Nome, digite

my-ilb. - Em Região, selecione

. - Em Rede, selecione my-internal-app.

Configurar o serviço de back-end regional

O serviço de back-end monitora grupos de instâncias e os impede de exceder o uso configurado.

-

Clique em Configuração de back-end.

-

Defina os seguintes valores e mantenha o restante como padrão:

Propriedade Valor (selecione a opção conforme especificado) Grupo de instâncias instance-group-1 -

Clique em Adicionar back-end.

-

Em Grupo de instâncias, selecione instance-group-2.

-

Em Verificação de integridade, selecione Criar verificação de integridade.

-

Defina os valores a seguir e mantenha os demais como padrão:

Propriedade Valor (selecione a opção conforme especificado) Nome my-ilb-health-check Protocolo TCP Porta 80

- Clique em Salvar.

- Verifique se há uma marca de seleção azul ao lado de Configuração de back-end no console do Cloud. Se não houver, verifique se você concluiu todas as etapas acima.

Configurar o front-end

O front-end encaminha o tráfego ao back-end.

-

Clique em Configuração de front-end.

-

Especifique o seguinte e não altere os outros valores:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Sub-rede subnet-b IP interno Em Endereço IP, selecione Criar endereço IP. -

Especifique o seguinte e não altere os outros valores:

Propriedade Valor (digite o valor ou selecione a opção conforme especificado) Nome my-ilb-ip Endereço IP estático Quero escolher Endereço IP personalizado 10.10.30.5 -

Clique em Reservar.

-

Em Número da porta, insira

80. -

Clique em Concluído.

Analise e crie o balanceador de carga interno

-

Clique em Analisar e finalizar.

-

Analise o Back-end e o Front-end.

-

Clique em Criar. Antes de passar para a próxima tarefa, aguarde a criação do balanceador de carga.

Clique em "Verificar meu progresso" para conferir o objetivo.

Tarefa 4. Teste o balanceador de carga interno

Verifique se o endereço IP my-ilb está encaminhando o tráfego para instance-group-1 e instance-group-2.

Acesse o balanceador de carga interno

- No console do Cloud, acesse Menu de navegação > Compute Engine > Instâncias de VM.

- Em utility-vm, clique em SSH para iniciar um terminal e se conectar.

- Para verificar se o balanceador de carga interno encaminha o tráfego, execute o seguinte comando:

O resultado vai ser parecido com este:

- Execute o mesmo comando mais algumas vezes.

Na saída, as respostas de instance-group-1 vão aparecer em

Parabéns!

Neste laboratório, você criou dois grupos gerenciados de instâncias na região

Próximas etapas / Saiba mais

Confira os conceitos básicos do balanceamento de carga na documentação do Google Cloud Load Balancing.

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 2 de fevereiro de 2024

Laboratório testado em 20 de novembro de 2023

Copyright 2024 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.